Virus Win32.Sector.2x Gabungan Virus Sality dan Virus Shortcut.

Virus Sality yang merupakan virus paling terkenal di Indonesia, kini muncul kembali dengan metode penyebaran yang sama dengan virus shortcut yaitu dengan cara membuat shortcut palsu. Metode penyebaran ini, ditemukan dengan berbagai varian seperti Win32.Sector.21, Win32.Sector.22, Win32.Sector.23, dll oleh Dr.Web Scanner.

Celah keamanan .LNK (shortcut) memang sering digunakan oleh malware untuk melakukan penyebaran secara cepat. Terbukti beberapa malware yang menggunakan celah keamanan .lnk (shortcut) ini yang antara lain Sality (Sector atau Tanatos), Zeus (Zbot atau botnet), Chymine (worm YM atau conime/secupdat), Stuxnet (Winsta), VBNA/Hllw.Autoruner.xx (worm Vobfus atau Shortcut/Random).

File Virus Win32.Sector.2x (Sality-Shortcut)

Virus Sality-Shortcut dibuat menggunakan bahasa C yang telah di-kompres menggunakan program UPX dan memiliki ukuran file yang bervariasi. File virus utama memiliki ekstensi file exe (application) dan file pif (Shortcut to MS-Dos).

Saat menginfeksi komputer korban, virus akan membuat beberapa file induk seperti :

- C:\autorun.inf

- C:\[nama_acak].exe

- C:\[nama_acak].pif

- C:\Documents and Settings\%user%\Local Settings\Temp\[nama_acak].exe

Selain itu, virus juga akan menyusupkan file driver berikut :

C:\WINDOWS\system32\driver\[nama_acak].sys (umumnya amsint32.sys dan iirktn.sys)

Jika terkoneksi internet, virus akan mendownload file virus lain yaitu :

- C:\Documents and Settings\%user%\Desktop\[nama_acak].exe

Jika terdapat drive lain (removable drive/disk), maka virus akan membuat file :

- autorun.inf

- [nama_acak].exe

- [nama_acak].pif

Menggunakan metode yang sama dengan virus shortcut, Sality-Shortcut juga membuat kumpulan file shortcut. Hanya saja, file-file yang dibuat tidak berada pada komputer yang terinfeksi melainkan komputer lain yang dijadikan sebagai perantara (seperti server data yang menggunakan akses full-sharing) untuk menginfeksi komputer lain. File-file tersebut akan dibuat pada seluruh direktori yang ada. Beberapa file shortcut yang dibuat yaitu :

- Aline.lnk

- AnnaBensonSexvideo.lnk

- Anna.lnk

- Audra.lnk

- Badgirl.lnk

- Barbi.lnk

- BritneySpearsXXX.lnk

- Caitie.lnk

- CopyofNewFile.lnk

- CopyofNewFolder.lnk

- CopyofShortcut.lnk

- Drivers.lnk

- Fotograf.lnk

- Galleryphotos.lnk

- Jammie.lnk

- JennaElfmansexanaldeepthroat.lnk

- Juli.lnk

- Julie.lnk

- KateBeckinsalenudepictures.lnk

- Katrina.lnk

- Katrina.lnk

- Kelley.lnk

- Lisa.lnk

- Mandy.lnk

- Mary-Anne.lnk

- Mary.lnk

- MissAmericaPorno.lnk

- MyPhotos.lnk

- Mybeautifulperson.lnk

- Myphotoalbum.lnk

- Myphotos.lnk

- Myphotos.lnk

- NewFolder.lnk

- NewShortcut.lnk

- ParisHiltonXXXArchive.lnk

- Photoalbum.lnk

- Picture.lnk

- PornoScreensaver.lnk

- Rena.lnk

- Sara.lnk

- Serials.lnkBarrettJacksonnudephotos.lnk

- Shortcut.lnk

- Tammy.lnk

- XXXhardcore.lnk

- XXX.lnkXXX

- archive.lnk

- beautiful.lnk

- caroline.lnk

- groom.lnk

- kate.lnk

- kleopatra.lnk

- rebecca.lnk

- stacy.lnk

- coinst.dll.lnk

- ssres.dll.lnk

- itdrvkr.dat.lnk

- itdrvnr.chm.lnk

- itdrvsp.dat.lnk

Selain itu juga membuat file shortcut dengan nama file yang ada pada ‘My Documents” komputer yang terinfeksi (seolah-olah file tersebut merupakan link file pada dokumen), seperti :

[nama_file].[ekstensi_file].lnk

Dan terakhir, virus akan menginjeksi file executable (application) yang sedang berjalan/aktif terutama file exe (Executable) dan scr (Screen Saver) sehingga ukuran file tersebut bertambah.

Gejala dan Efek Virus Win32.Sector.2x (Sality-Shortcut)

Beberapa gejala dan efek yang terjadi jika terinfeksi virus Sality-Shortcut yaitu sebagai berikut :

Melakukan blok/disable terhadap fungsi Windows seperti (Task manager dan Registry Editor)

Sama seperti varian Sality yang terdahulu, virus mencoba mencegah aksi user yang mencoba mematikan proses dari virus.

Modifikasi key Folder Options

Untuk mencegah agar tidak mudah dilihat atau dihapus, virus memodifikasi agar Folder Options tidak menampilkan file virus.

..

Mematikan Windows Firewall (Internet Connection Sharing)

Hal ini dilakukan agar virus mudah melakukan koneksi ke IP Remote Server.

Menambahkan key “IPSEC” pada Windows Firewall

Seandainya Windows Firewall diaktifkan virus tetap akan melakukan koneksi ke IP Remote Server, karena virus menambahkan key “IPSEC” pada registry Windows Firewall.

Menambahkan string pada SYSTEM.INI

Jika pada umumnya virus Sality hanya menambahkan string [MCIDRV_VER], [DEVICEMB=XXXX], pada varian baru ini Sality-Shortcut menambahkan menjadi 2 string, yaitu dengan tambahan [fje32a1s], [minr=1].

Melakukan koneksi ke IP Remote Server dan mendownload varian virus lain.

Dengan memonitor proses yang berjalan, virus mencoba melakukan koneksi ke IP remote server yang dituju melalui file executable yang diinfeksi seperti file explorer.exe. Setelah terkoneksi, virus mendownload varian malware lain agar tidak mudah terdeteksi dari antivirus.

Mematikan proses dari aplikasi “security” (antivirus, antispyware, dll)

Virus mencoba mematikan aplikasi “security” seperti antivirus, antispyware, antimalware, firewall dan yang lainnya. Beberapa aplikasi tersebut yaitu sebagai berikut :

A2CMD, A2FREE A2GUARD A2SERVICE, ADVCHK, AGB, AHPROCMONSERVER, AIRDEFENSE, AKRNL, ALERTSVC, AMON, ANTIVIR APVXDWIN, ARMOR2NET, ASHAVAST, ASHDISP, ASHENHCD, ASHMAISV, ASHPOPWZ, ASHSERV, ASHSIMPL, ASHSKPCK, ASHWEBSV, ASWSCAN, ASWUPDSV, AVAST AVCENTER, AVCIMAN, AVCONSOL, AVENGINE, AVESVC, AVEVAL, AVEVL32, AVGAM AVGCC, AVGCC32, AVGCHSVX, AVGCSRVX, AVGCTRL, AVGEMC, AVGFWSRV, AVGNSX, AVGNT, AVGNTMGR AVGSERV, AVGTRAY, AVGUARD, AVGUPSVC, AVGWDSVC, AVINITNT, AVIRA AVKSERV, AVKSERVICE, AVKWCTL, AVP, AVP32, AVPCC, AVPM, AVSCHED32, AVSERVER, AVSYNMGR, AVWUPD32, AVWUPSRV, AVXMONITOR AVXQUAR, AVZ, BDSWITCH, BITDEFENDER, BLACKD, BLACKICE, CAFIX, CCEVTMGR, CCSETMGR, CFIAUDIT, CFP, CFPCONFIG, CLAMTRAY, CLAMWIN, CUREIT, DEFENDERDAEMON, DEFWATCH, DRVIRUS, DRWADINS, DRWEB, DWEBIO, DWEBLLIO, EKRN, ESCANH95, ESCANHNT, EWIDOCTRL, EZANTIVIRUSREGISTRATIONCHECK, F-AGNT95, F-SCHED, F-STOPW, FAMEH32, FILEMON, FIREWALL FORTICLIENT, FORTISCAN, FORTITRAY, FPAVSERVER, FPROTTRAY, FPWIN, FRESHCLAM, FSAV32, FSAVGUI, FSBWSYS, FSDFWD, FSGK32, FSGK32ST, FSGUIEXE, FSMA32, FSMB32, FSPEX, FSSM32, GCASDTSERV, GCASSERV, GIANTANTISPYWARE, GUARDGUI, GUARDNT, GUARDXKICKOFF, GUARDXSERVICE, HREGMON, HRRES, HSOCKPE, HUPDATE, IAMAPP, IAMSERV, ICLOAD95, ICLOADNT, ICMON, ICSSUPPNT, ICSUPP95, ICSUPPNT, INETUPD, INOCIT, INORPC, INORT, INOTASK, INOUPTNG, IOMON98, IPTRAY, ISAFE, ISATRAY, KAV, KAVMM, KAVPF, KAVPFW, KAVSTART, KAVSVC, KAVSVCUI, KMAILMON, MAMUTU, MCAGENT, MCMNHDLR, MCREGWIZ, MCUPDATE, MCVSSHLD, MINILOG, MYAGTSVC, MYAGTTRY, NAVAPSVC, NAVAPW32, NAVLU32, NAVW32, NEOWATCHLOG, NEOWATCHTRAY, NISSERV NISUM, NMAIN, NOD32 NORMIST, NOTSTART, NPAVTRAY, NPFMNTOR, NPFMSG, NPROTECT, NSCHED32, NSMDTR, NSSSERV, NSSTRAY, NTOS, NTRTSCAN, NTXCONFIG, NUPGRADE, NVCOD, NVCTE, NVCUT, NWSERVICE, OFCPFWSVC, ONLINENT, OP_MON, OPSSVC, OUTPOST PAVFIRES, PAVFNSVR, PAVKRE, PAVPROT, PAVPROXY, PAVPRSRV, PAVSRV51, PAVSS, PCCGUIDE, PCCIOMON, PCCNTMON, PCCPFW, PCCTLCOM, PCTAV, PERSFW, PERTSK, PERVAC, PESTPATROL PNMSRV, PREVSRV, PREVX PSIMSVC, QHONLINE, QHONSVC, QHSET, QHWSCSVC, QUHLPSVC, RFWMAIN, RTVSCAN, RTVSCN95, SALITY SAPISSVC, SAVADMINSERVICE, SAVMAIN, SAVPROGRESS, SAVSCAN, SCANNINGPROCESS, SCANWSCS, SDHELP, SDRA64, SHSTAT, SITECLI, SPBBCSVC, SPHINX, SPIDERCPL, SPIDERML, SPIDERNT, SPIDERUI, SPYBOTSD, SPYXX, SS3EDIT, STOPSIGNAV, SWAGENT, SWDOCTOR, SWNETSUP, SYMLCSVC,SYMPROXYSVC, SYM SPORT, SYMWSC, SYNMGR, TAUMON, TBMON, TMLISTEN, TMNTSRV, TMPROXY, TNBUTIL, TRJSCAN, TROJAN, VBA32ECM, VBA32IFS, VBA32LDR, VBA32PP3, VBSNTW, VCRMON, VPTRAY, VRFWSVC, VRMONNT, VRMONSVC, VRRW32, VSECOMR, VSHWIN32, VSMON, VSSERV, VSSTAT, WATCHDOG, WEBSCANX, WINSSNOTIFY, WRCTRL, XCOMMSVR, ZLCLIENT, ZONEALARM

Mematikan fungsi monitoring software security

Virus mencoba mencegah dari akses monitoring software, hal ini dilakukan dengan membaca file “NTOSKRNL.EXE” melalui file driver yang telah disusupkan kedalam system. Dengan cara ini virus mencoba melakukan “by-pass” atau “exclude”, sehingga fitur On-Access Scanner dari antivirus tidak membaca.

Mematikan “System Restore”

Dengan mematikan fitur ini, virus berusaha mencegah system komputer kembali seperti sebelum terinfeksi virus.

Mematikan “Safe Mode” atau “Safe Boot”

Sama seperti varian virus Sality lainnya, virus juga berusaha mematikan fungsi “Safe Mode” Windows. Dengan cara ini, maka akan mempersulit pembersihan virus secara manual.

Virus Win32.Sector.2x (Sality-Shortcut) Mematikan Registry

Beberapa perubahan yang dilakukan oleh virus yaitu :

- Merubah Registry

- Mematikan fungsi Security Center

Agar program dan aplikasi keamanan tidak dapat berjalan dengan normal, maka virus merubah key berikut :

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Security Center

AntiVirusDisableNotify = 1

AntiVirusOverride = 1

FirewallDisableNotify = 1

FirewallOverride = 1

UacDisableNotify = 1

UpdatesDisableNotify = 1

- Modifikasi folder Option

Untuk mencegah agar file virus tidak mudah dilihat, dengan key berikut :

- HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer

Hidden = 2

- Mematikan Windows Firewall

Agar Windows Firewall tidak aktif dengan membuat key berikut :

- HKLM\SYSTEM\CurrentControlSet\Services\SharedAccess\Parameters\FirewallPolicy\StandardProfile

EnableFirewall = 0

- Menambah Registry

- Aktif pada saat meng-akses drive

Virus membuat key pada registry agar aktif saat mengkases drive tertentu, yaitu :

- HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\MountPoints2\C

Shell\AUtoPLay\CommaND = C:\[nama_acak].exe

Shell\AutoRun\command = C:\[nama_acak].exe

Shell\eXplore\COMmaND = C:\[nama_acak].exe

Shell\oPeN\coMmanD = C:\[nama_acak].exe

- HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\MountPoints2\{5b7fdd69-e6fd-11df-a9bd-806d6172696f}

Shell\AUtoPLay\CommaND = C:\[nama_acak].exe

Shell\AutoRun\command = C:\[nama_acak].exe

Shell\eXplore\COMmaND = C:\[nama_acak].exe

Shell\oPeN\coMmanD = C:\[nama_acak].exe

- HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\MountPoints2\{5b7fdd69-e6fd-11df-a9bd-806d6172696f}

Shell\AUtoPLay\CommaND = D:\[nama_acak].pif

Shell\AutoRun\command = D:\[nama_acak].pif

Shell\eXplore\COMmaND = D:\[nama_acak].pif

Shell\oPeN\coMmanD = D:\[nama_acak].pif

- Mematikan Task Manager dan Registry Editor

Virus melakukan hal ini dengan menambah pada key berikut :

- HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\System

DisableRegistryTools = 1

DisableTaskMgr = 1

- Mematikan UAC (User Acount Control)

- HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\policies\system

EnableLUA = 0

- Menambah key pada Windows Firewall

- HKLM\SYSTEM\CurrentControlSet\Services\SharedAccess\Parameters\FirewallPolicy\StandardProfile\AuthorizedApplications\List

[nama_file]:*:enabled:ipsec = [nama_file]

- Menyusupkan file driver pada system

Virus menyusupkan file driver pada system dengan membuat key berikut :

- HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\amsint32

Type = 1

Start = 3

ErrorControl = 1

ImagePath = %System%\drivers\[nama_acak].sys

Displayname = amsint32

- Menghapus Registry

- Menghapus mode Safe Mode / Safe Boot

Virus menghapus pada key berikut :

- HKLM\System\CurrentControlSet\Control\SafeBoot

- HKCU\System\CurrentControlSet\Control\SafeBoot

Metode Penyebaran Virus Win32.Sector.2x (Sality-Shortcut)

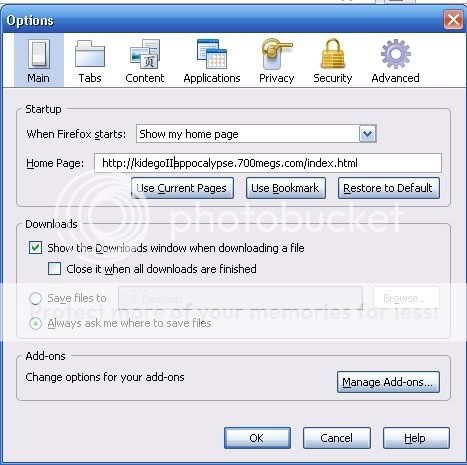

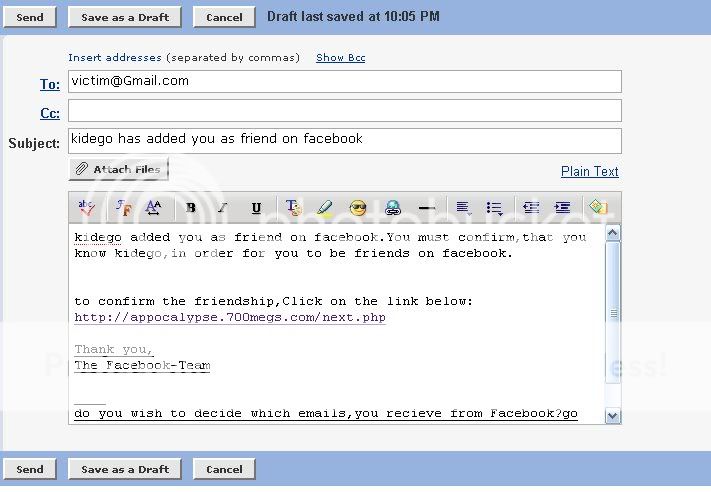

Sama seperti virus shortcut, awalnya virus Sality-shortcut melakukan penyebaran melalui berbagai website yang mengandung trojan dan link spam pada e-mail, serta pada program crack/keygen.

Setelah komputer terinfeksi, virus melakukan penyebaran melalui media removable drive/disk dan menginjeksi program/aplikasi yang berjalan/aktif dan program-program executable. Program yang di injeksi memiliki ekstensi EXE (executable), dan SCR (Screen Saver).

Selain itu, dengan memanfaatkan akses full-sharing dan mapping drive dalam jaringan dengan membuat beberapa file shortcut pada semua folder.

[http://vaksin.com]

Remove Virus Win32.Sector.2x (Virus Sality-Shortcut) …..